Escriba su manual de ciberseguridad ahora

La experta en ciberseguridad Theresa Payton dice que no esperes hasta que estés en medio de una brecha para formular planes. Practica desastres digitales. Desarrolla un libro de jugadas para que todos conozcan sus roles. Alinee sus ayudantes externos. Diseña tu estrategia de comunicación. Entonces, si te rompen, prevalecerán cabezas más frías.

Por Dick Carozza, CFE

ARTÍCULO DE CUBIERTA | JULIO/AGOSTO 2019

En junio de 2015, el Departamento de EE. UU. La Oficina de Gestión de Personal, la agencia federal que administra la fuerza laboral civil del gobierno, informó que los hackers habían robado información de identificación personal (PII) de 21,5 millones de personas, incluidos números de Seguro Social de sus bases de datos de investigación de antecedentes.1 Según The Washington Post, el gobierno chino fue responsable de la violación de la OPM.2

“Las organizaciones están haciendo un trabajo horrible en ciberseguridad y protección de la privacidad”, dice la experta en ciberseguridad Theresa Payton. “La compañía de seguridad, RSA, publicó un Índice de Pobreza de Seguridad Cibernética que afirma que el 72% de las grandes empresas, que son las que tienen el presupuesto y los recursos de seguridad, no están preparadas para todos los aspectos de una violación de datos, incluida la identificación del alcance, la recuperación y la notificación”. 3

Payton, un ex director de información durante la segunda Administración Bush, fue un orador principal en la 30a Conferencia Anual de Fraude Global de ACFE en junio. “Nunca podremos construir una seguridad que impida que sucedan todas las cosas malas porque siempre tendremos gente mala en el mundo”, dice durante una reciente entrevista de Fraud Magazine. “Sería un gran día si los cibercriminales golpearan un muro de ladrillo al tratar de hackear una empresa y dijeran: ‘Wow, esto es tan difícil. Tal vez debería ir a ser una buena persona ahora y hornear pasteles para los enfermos y los ancianos”. No harán eso. O pasarán a la siguiente víctima y esperarán ser más vulnerables, o encontrarán otra manera de atacar. Los adversarios están involucrando nuevas tecnologías como la inteligencia artificial, el aprendizaje automático y el big data para aumentar sus propias capacidades de evasión”, dice Payton, fundador, presidente y CEO de una empresa de consultoría de ciberseguridad.

“Por ejemplo, ahora estamos viendo malware que está diseñado para evadir la mayoría de las técnicas de detección actuales. Vemos ataques escondidos en comunicaciones y tráfico cifrados.

También hay un nuevo libro de jugadas que Rusia perfeccionó durante las elecciones presidenciales de 2016 en Estados Unidos, que los estados nación y los grupos cibercriminales están utilizando. Ese libro de jugadas es la evolución de hackear sentimientos sociales y usar campañas de desinformación. Rusia lo utilizó para crear disturbios públicos en todo el mundo y provocar discusiones en ambos lados de los problemas. En el futuro, los cibercriminales podrían usarlo para difamar a individuos, industrias y organizaciones.

“Los cibercriminales cambian de táctica a diario. La mayoría de ellos son dinámicos y evolucionan su oficio de herramientas, tácticas y procedimientos, TTP, a menudo para desarrollar nuevos métodos de ataque e intentar permanecer sin ser detectados”, dice Payton. “Además, las nuevas tecnologías introducidas diariamente en el lugar de trabajo se suman a la superficie de ataque potencial. Los cibercriminales utilizan una estrategia de “todo lo anterior”. Implementan correos electrónicos de ingeniería social con enlaces y archivos adjuntos envenenados. Navegan por las bases de datos de contraseñas y las vuelven a intentar en correos electrónicos y redes de la empresa. Se aprovechan de los defectos de software para insertarse en los procesos tecnológicos”.

La situación puede ser grave, pero no desesperada, dice Payton. “También tenemos que seguir aumentando nuestro juego. Los defensores deben aprovechar las tecnologías emergentes para diseñar mejores y más estrategias de seguridad, al tiempo que eliminan más carga y fricción sobre el usuario”.

FM: En muchos sentidos, parece que estamos hablando de los mismos problemas de ciberseguridad que han existido durante décadas, como ID de usuario y contraseñas, falta de parcheo de sistemas, falta de copias de seguridad confiables y más. Pero ahora, en un entorno tecnológico mucho más sofisticado y complicado, ¿qué necesita cambiar para que nuestra ciberseguridad sea más efectiva? ¿Cuáles son algunos denominadores comunes de programas de ciberseguridad exitosos e innovadores?

Payton: Hablamos de los mismos problemas de ciberseguridad, y es enloquecedor, ¿verdad? Seguimos centrándonos en que el usuario es el eslabón más débil y esa es la manera absolutamente equivocada de diseñar un programa de ciberseguridad eficaz. El panorama de amenazas evoluciona a medida que agregamos nuevas tecnologías que se incorporan a nuestras transacciones y cómo interactuamos con Internet, pero también a medida que encontramos maneras de detener al adversario.

Un programa de ciberseguridad debe tener lo básico, como la evaluación comparativa con las mejores prácticas de la industria proporcionadas por el Instituto Nacional de Estándares y Tecnología [NIST], pero también necesita un enfoque en estas preguntas: 1) ¿Cuáles son sus tres activos más críticos que si fueran destruidos, retenidos para pedir rescate o filtrados causarían una interrupción importante a su negocio? 2) ¿Quién toca o accede a esos activos y qué salvaguardias existen para asegurarse de que los activos estén seguros? 3) ¿Qué soluciones creativas existen que pueden superar y maniobrar al adversario? 4) ¿Hemos diseñado una estrategia de múltiples capas que incorpore una amplia variedad de soluciones que puedan detener o detectar y recuperarse de un problema?

Las capas podrían ser estrictos controles de autorización de usuario para transacciones fuera de la norma, controles de acceso de usuarios apropiados para la sensibilidad de datos, parches regulares y de emergencia, la realización de un equipo rojo, que trae un equipo independiente para desafiar sus aplicaciones, y listas blancas de aplicaciones, que le dicen a su red la lista de lo que se “confía”, y análisis basados en el comportamiento que analizan los inicios de sesión, el acceso y los puntos de entrada y salida de datos.

FM: ¿Puede dar una breve lista de respuestas obligatorias cuando las organizaciones se encuentran en medio de violaciones?

Payton: Cuando estás en medio de una brecha, lo que hagas definirá tu reputación en los próximos años. El mejor enfoque es practicar un desastre digital antes de tener una brecha. Necesita desarrollar un libro de jugadas para que todos conozcan sus roles y resalten cualquier brecha que exista en sus planes de ciberseguridad. Determine qué papel desea que desempeñen los ayudantes externos para la respuesta a incidentes, la medicina forense, el asesoramiento legal y las correcciones de ciberseguridad. Con suerte, nunca necesitarás el libro de jugadas, pero si lo haces, debería incluir tu plan de comunicación.

Un plan de comunicación debe centrarse en cuándo necesita revelar públicamente a sus empleados, junta, proveedores externos, reguladores y, lo más importante, a sus clientes. Asegúrese de saber cómo se comunicará. Por ejemplo, para los empleados, ¿será un portal web interno o una explosión telefónica? Para los clientes, ¿hará un aviso en su sitio web, redes sociales o hará anuncios directos? Sepa quiénes podrían ser sus medios de prensa amigables. Tenga el número de teléfono a mano para su unidad cibernética local del FBI.

Esto es lo que su libro de jugadas debe enfatizar:

- Reúne: Ahora es el momento de reunir al equipo capacitado de respuesta a incidentes. La respuesta a incidentes requiere la ubicación conjunta del equipo, incluso a través de videoconferencias. Discuta el desastre, revise los posibles remedios, discuta cómo este grupo recibirá alertas y cómo funcionará el proceso de escalada y el proceso de aprobación de las comunicaciones internas y externas en curso.

- Transparencia: Tanto interna como externamente, comunique lo que sabe, lo que no sabe y cuándo se producirán futuras actualizaciones.

- Profundice en los detalles: Proporcione detalles cuando y donde sea posible. El dónde y cuándo podría depender de la medicina forense y el trabajo de caso en curso. Explique cómo planea evitar problemas similares en el futuro.

- Bucle de retroalimentación: Diseñar e implementar un bucle de retroalimentación de respuesta a incidentes [IR]. Dígale a los clientes la mejor manera de comunicarse con usted, posiblemente a través de un número gratuito o redes sociales. Guíalos a través de la mejor manera de ser escuchados.

FM: Los empleados, por supuesto, no son autómatas. Pueden ser reflexivos, emocionales, estudiosos, perezosos, leales, astutos, brillantes y tontos, a veces todo en un día. ¿Cómo tratan los examinadores de fraude y el personal de ciberseguridad a los empleados como seres humanos multifacéticos al proteger a las organizaciones? Usted ha dicho que las sesiones informativas de ciberseguridad de muchas organizaciones suenan similares: 1) El cielo está cayendo 2) Nuestros datos están en riesgo 3) Los ataques están empeorando y 4) los usuarios siguen siendo el problema. ¿Cómo van las organizaciones más allá de estas suposiciones?

Payton: Diviértete con la educación. Para la mayoría de los empleados, la capacitación en ciberseguridad es tan aburrida. ¡Se duermen y pierdes! Céntrese en los activos y operaciones digitales que más importan a la organización. Hable con sus empleados sobre lo que significaría si esos activos digitales estuvieran bajo ataque y robados. Luego hable de consejos para salvaguardar esos activos.

Considere la posibilidad de instituir concursos, como “La persona que reenvía más mensajes de spam a nuestra cuenta de alerta de spam de la organización gana un almuerzo gratis este mes”. La conciencia y la educación no deben ser una vez al año y centrarse únicamente en el cumplimiento. Considere un plan de estudios que aproveche muchos medios a lo largo del año. Mantenga la mayor parte del mensaje corto y enfocado en un tema para facilitar la retención.

Los medios que puede utilizar incluyen entrega en persona, videoconferencias, carteles y memorandos internos. Puede entrenarlos en: 1) sus activos más importantes y cómo protegerlos 2) cómo protegerse a sí mismo y a sus seres queridos del fraude en línea (habilidades transferibles que ayudarán a proteger a la organización) 3) obligaciones locales y federales si tiene una violación 4) recordar a todos que el equipo de seguridad es un equipo pequeño y poderoso, por lo que la seguridad es el trabajo de todos 5) ¡entrenar, explicar, probar y repetir!

FM: ¿Qué más pueden hacer las organizaciones para capacitar a sus empleados?

Payton: Los cibercriminales pueden hackear los dispositivos de sus empleados, ya sea que pertenezcan a los individuos o a las organizaciones. Todos ellos tienen plataformas abiertas para que puedan cargar actualizaciones del sistema operativo y parches de seguridad. Sin embargo, sus dispositivos son eminentemente hackeables. Sus últimas aplicaciones pueden significar problemas para sus organizaciones.

¿Qué estamos haciendo mal con estos dispositivos? Proporcionamos reglas muy arcanas para que los empleados las sigan, como hacer que diseñen contraseñas de 12 caracteres de números o letras que no se repiten, etc. Las complicadas contraseñas en realidad se sienten diseñadas para mantener al propietario de la cuenta fuera porque no pueden recordarlas, y solo el tipo malo con una herramienta de descifrado de contraseñas puede entrar. Debemos trabajar más duro para diseñar sistemas de seguridad que actúen más como facilitadores y redes de seguridad, en lugar de mediante reglas que se vuelvan restrictivas para que las personas tengan acceso para hacer su trabajo.

Según un reciente informe de Experian, “Managing Insider Risk Through Training and Culture Report“, los profesionales de capacitación en seguridad y privacidad afirmaron que poco más del 65% de los empleados de sus organizaciones siguen siendo el “eslabón más débil” en ciberseguridad. Me di cuenta de que eso no era realmente cierto cuando trabajaba en la Casa Blanca.

El momento crucial para mí fue cuando cambié el diseño de una estrategia de seguridad. Sabíamos que teníamos que dirigirnos a los corazones y las mentes del personal de 1600 Pennsylvania si queríamos proteger su privacidad y seguridad. Después de todo, si resolver problemas de ciberseguridad y privacidad fuera tan simple como seguir las mejores prácticas de seguridad, todos estaríamos seguros. No es tan simple.

Dos preguntas clave me vinieron los primeros 90 días en la Casa Blanca y tuve que responderlas o habríamos tenido una gran calamidad: 1) ¿Por qué, a pesar de los talentosos equipos de seguridad y las inversiones en seguridad, todavía ocurren brechas? 2) ¿Por qué, a pesar de horas y horas de aburridas campañas de capacitación y seguridad basadas en computadoras, todavía cometemos errores y hacemos clic en enlaces?

Necesitamos una nueva línea de pensamiento. Es el que mata aburridos cursos de capacitación basados en computadoras. Es el camino que prohíbe comprar la última herramienta de seguridad de lujo si no has utilizado la innovación para combatir el elemento humano. El nuevo camino está impulsado por un principio básico: “diseño para lo humano”.

Comparo esta línea de pensamiento con la instalación de artículos a prueba de niños o de seguridad en su casa para niños pequeños o mascotas. Todavía les dices “no toques esto”, pero por si lo hacen, diseñaste la seguridad en tu casa para ellos en mente.

Diseña para tus empleados y para ti mismo. Solo debes saber que usarán Wi-Fi gratuito, reciclarán contraseñas, responderán a correos electrónicos que los engañan para que den a conocer información. Rompen todas las reglas de seguridad porque no son empleados de seguridad. Por cierto, te voy a dejar entrar en un pequeño secreto: ¡los empleados de seguridad también rompen las reglas!”Cuando estás en medio de una brecha, lo que hagas definirá tu reputación en los próximos años”.

FM: ¿Puede explicar lo que quiere decir con realizar un “cibercaminata”?

Payton: A menudo camino por el edificio de un cliente y hago a los empleados preguntas simples como: “¿Cómo estamos apoyándote? ¿Hay algo que te pidamos que hagas, en nombre de la seguridad, que se interponga en tu camino para que hagas tu trabajo?” No trates de arreglar las cosas de inmediato. Solo escucha sus respuestas. Aprenderás mucho sobre lo que cuestiones que tiene la organización.

FM: ¿Cómo traen las organizaciones hackers éticos para probar sistemas?

Payton: Antes de traer a un hacker ético, pregúntate: “Si le pidiera a alguien que actúe como un cibercriminal, ¿cuál es mi mayor temor de lo que pasaría?” Elija una empresa de buena reputación que le pregunte qué está tratando de lograr. Discuta con ellos sobre sus tres activos más críticos y desarrolle un manual de respuesta a incidentes. Asegúrese de tener reglas de compromiso muy nítidas y resultados esperados. También debe ser un ejercicio de coaching y tutoría para su equipo. Si va a ser un ejercicio de “Mago de Oz” en el que no se le permite alcanzar el pico detrás de la cortina, no va a ser el mejor uso de su tiempo.

FM: Nuestros miembros, examinadores de fraude, trabajan duro para prevenir y disuadir el fraude en todos los sectores. ¿Cuál es el mejor consejo que puedes darles mientras luchan diariamente en las trincheras?

Payton: En primer lugar, ¡recuerda que elegiste una profesión muy noble! Estás ayudando a combatir el fraude y reducir la delincuencia. Sea un estudiante de su trabajo y manténgase al día con los últimos avances que puede implementar para ayudar a mejorar la postura antifraude de su organización.

Su trabajo es fascinante e interesante. No olvide usar la narración de historias para ayudar a sus clientes y clientes a saber por qué implementa ciertas reglas o controles y cómo estas reglas y controles los protegen.

FM: Dr. Joseph T. Wells, CFE, CPA, comenzó la ACFE en 1988 para predicar el mensaje de detección, disuasión y prevención del fraude. ¿Cómo ve a la asociación en sus esfuerzos de disuasión y prevención de la ciberseguridad? ¿Qué puede hacer la ACFE para ayudar aún más a sus miembros en ciberseguridad?

Payton: Me encanta el trabajo que la ACFE ha hecho durante décadas en la detección, disuasión y prevención del fraude. También me encanta ver que la ACFE se centre en la intersección de las discusiones de lucha contra el fraude con las discusiones de lucha contra el delito cibernético. Sería genial ver que la ACFE empuja a la industria a buscar métodos justo a tiempo para impulsar los indicadores de fraude al lado de la lucha contra el delito cibernético y viceversa. Además, ¿cómo podemos crear nuevos modelos para combatir el fraude cuando las interacciones son ahora de máquina a máquina y cómo podemos detectar más rápidamente una máquina pícara que comete transacciones fraudulentas? La inteligencia de amenazas procesable en tiempo real es clave para ganar la guerra contra el delito cibernético.

FM: ¿Debería rendir cuentas a la alta dirección de las agencias gubernamentales y organizaciones privadas y sufrir consecuencias cuando no protegen adecuadamente la información de identificación personal?

Payton: Ya sea la violación de OPM u otro departamento u agencia, la base de datos de información robada hasta la fecha de organizaciones gubernamentales es asombrosa. Como luchadores contra el fraude, los miembros de ACFE deben estar preocupados por los elementos de datos robados que realmente no cambian y que se pueden utilizar dentro de los esquemas de fraude durante varios años. No puedo obtener un nuevo número de Seguro Social fácilmente ni puedo tener de repente un nuevo historial residencial, el apellido de soltera de la madre, una nueva fecha de nacimiento o nuevas huellas de manos.

Tras la violación de datos de la OPM, el gobierno comenzó una renovada ráfaga de actividad para elevar el listón en las posturas de ciberseguridad. Como con cualquier otra empresa masiva, hay mejoras de progreso y áreas que no se mueven lo suficientemente rápido. Los EE. UU. La Oficina de Responsabilidad del Gobierno realiza una revisión regularmente y puede ver los cuadros de mando de los departamentos y agencias.

Obviamente, hay que hacer más. Las cosas malas suceden, y aunque queremos que alguien rinda cuentas, sé que los departamentos y agencias federales de los Estados Unidos trabajan duro para proteger los datos que recopilan. Sin embargo, son más que los cibercriminales y ciberoperadores de los estados nación. Cuando se produce una violación gubernamental, el departamento u organismo afectado debe publicar inmediatamente un informe posterior a la acción y celebrar reuniones semanales de supervisión para garantizar que implementen controles atenuantes.

FM: ¿Crees que los gobiernos deberían imponer sanciones penales asociadas con las violaciones de datos cuando las organizaciones son negligentes en la protección de datos sensibles o personales? ¿Deberían los EE. UU. ¿El Congreso promulga sanciones más severas por violaciones de datos que involucren información de identificación personal?

Payton: Me gustaría ver a los EE. UU. promulgando un crédito fiscal de investigación y desarrollo para cualquier empresa que gaste dinero en ciberseguridad. Por supuesto, gastar $1 en ciberseguridad es $1 que no puedes gastar en relaciones públicas, marketing, contratación, etc. para hacer crecer tu negocio. Pero haríamos un progreso significativo en nuestra postura de ciberseguridad del sector privado si incentivamos a las empresas a invertir. La mayoría de las empresas todavía no creen que serán objetivos, por lo que los desincentivos van a tener menos éxito.

FM: El Centro de Seguridad y Educación Cibernéticas predice que para 2022, podrían existir 1,8 millones de puestos de seguridad. ¿Cómo podremos satisfacer la demanda de todos estos profesionales que actualmente no parecen existir? ¿Cómo pueden las agencias gubernamentales darse el lujo de competir por el talento de ciberseguridad y análisis forense digital con el sector privado?

Payton: Reclutar en la Casa Blanca fue equivalente a nuestro éxito. Encontrar colegas que compartan su pasión, su impulso y sus habilidades es complicado, pero no imposible. Los directores de información desempeñan un papel enorme en la configuración de su equipo. A menudo le digo a otros CIO y ejecutivos de c-suite que necesitan dejar de perseguir los mismos currículos y los mismos títulos de las mismas universidades, y dejar de buscar los mismos certificados. Muchos de los mejores empleados de tecnología no tienen antecedentes tradicionales. Considere volver a entrenar y reequipar para resolver problemas insaciables. Contratar fuera del molde es crucial para la innovación y el éxito.

También podemos aprovechar la inteligencia artificial y el aprendizaje automático para automatizar algunas de las tareas de nivel inicial para ayudar a complementar los equipos que están agotados. No puedo conectar a un humano para que tenga esa brújula y tenga ese deseo de proteger y defender apasionadamente. Si ves eso en alguien, puedes entrenarlo en ciberseguridad.

Ya sea que contrate para el gobierno o el sector privado, considere recurrir a nuestros miembros del servicio militar de los EE. UU. que podrían estar dejando el servicio y necesitan un trabajo. A menudo todavía quieren pelear la buena pelea. Vaya a las bases donde se separan del ejército estadounidense para descubrir cómo puede volver a entrenarlos. Lo mismo con las fuerzas del orden. Ya sea que hayan pasado toda una carrera o un par de años, podrían tener el cableado correcto.

FM: Durante años, los cibercriminales habían atacado a instituciones financieras. Ahora parecían haber pasado a la atención médica. ¿Por qué es eso? ¿Cómo están aumentando sus facultades de prevención las organizaciones de atención médica?

Payton: Los criminales van donde está la acción, donde las víctimas son fáciles de encontrar y donde hay valor. Se centraron en gran medida en la industria de servicios financieros durante décadas. A medida que la industria de servicios financieros endurecía sus defensas, los cibercriminales buscaron nuevos objetivos y golpearon la suciedad salarial atacando los alimentos, el comercio minorista y la atención médica.

Cuando WannaCry golpeó, a las personas que se dirigían a hospitales del Reino Unido que estaban programadas para cirugía se les dijo: “No podemos operar hoy porque estamos en medio de un ataque de ransomware”. Aquí es donde el cibercrimen se vuelve real. Un ataque de ransomware podría poner en peligro vidas. Sin embargo, los protocolos de seguridad no pueden obstaculizar la atención al paciente. Las instituciones de atención médica una vez usaron reglas de la vieja escuela; podría desarrollar su firewall y ocultar los datos detrás de él. Los dispositivos que forman parte de la “Internet de todo” [IoE] o la “Internet de las cosas” [IoT] han violado esa regla. [Ver barra lateral: “Tres consejos para combatir el fraude y el cibercrimen en las organizaciones de atención médica”.]

FM: ¿Qué tipo de preguntas deberían hacer nuestros miembros a sus organizaciones sobre los “interruptores de muerte”?

Payton: ¿Quieres ser agresivo o no? En emergencias, es posible que tenga que activar el interruptor de apagado y desactivar los datos. Interrumpirá las operaciones, pero las consecuencias son mejores que descubrir que dejarlo encendido crea un problema mucho mayor. Tienes que idear dentro de tu libro de jugadas de incidentes cuánto debes apagar, qué tipo de funcionalidad quieres, bajo qué circunstancias accionarías el interruptor, quién lo activará.

FM: ¿Cuáles son algunas formas prácticas en que los empleados pueden proteger la seguridad de la organización cuando viajan por negocios o placer?

Payton: Solicite la información de viaje de los empleados cuando vayan al extranjero para que entienda las amenazas físicas y digitales. Actualice sus dispositivos, incluidos sistemas operativos, aplicaciones y navegadores. Instale la VPN de su empresa en todos los dispositivos. Asegúrese de que viajen con un punto caliente en sus dispositivos para conectarse a la red para que no tengan que usar Wi-Fi gratuito. Dígales que no pueden tener ningún documento comercial, sistemas de correo electrónico y aplicaciones en sus dispositivos personales. Indíqueles que no dejen las computadoras en autos cerrados con llave, habitación de hotel, etc. Nada está realmente bloqueado. Indíqueles que tengan la mentalidad de que serán objetivos

.

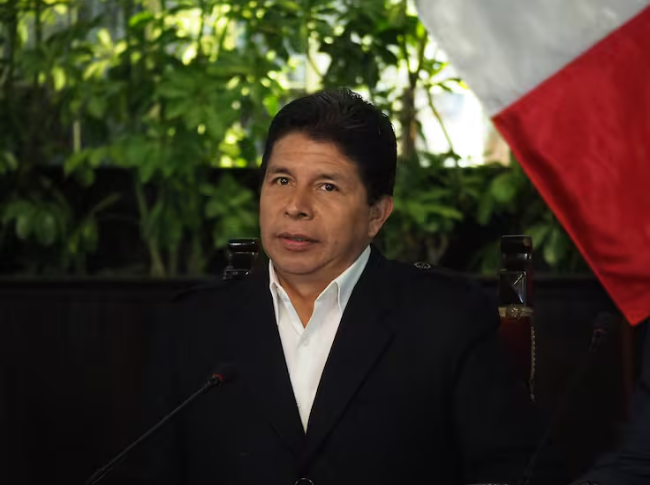

Teresa Payton abre caminos en ciberseguridad

Theresa Payton fue la primera mujer en servir como directora de información de la Casa Blanca, donde supervisó las operaciones de TI del presidente George W. Bush durante un período de cambio tecnológico sin precedentes y amenazas crecientes.

IFSEC Global ocupó su cuarto lugar entre los 50 mejores profesionales de la ciberseguridad del mundo. Security Magazine la ha colocado entre las 25 personas más influyentes en seguridad.

Payton fue coautor de dos libros: “Protegiendo su identidad en Internet: ¿Está desnudo en línea?” y “Privacidad en la era del Big Data: reconocer las amenazas, defender sus derechos y proteger a su familia”. Ha sido invitada repetida en Today Show, Good Morning America, Fox business shows, Fox news shows, CBS Morning and Evening News, BBC TV news and radio, CBSN, CNN, NBC News, MSNBC y NPR.

Payton es el fundador, presidente y CEO de la compañía de consultoría de ciberseguridad, Fortalice Solutions, LLC, y cofundador de Dark3, una compañía de productos de ciberseguridad.

FM: ¿Qué piensas sobre la cláusula del “derecho al olvido” en el Reglamento General de Protección de Datos de la Unión Europea?

Payton: El “derecho al olvido” de la UE suena bien en teoría, pero es casi imposible de implementar debido a la capacidad de Internet para difundir y difundir información de otra manera global e instantáneamente, y almacenarla indefinidamente. La cláusula sienta un precedente interesante, no solo para sus países miembros, sino para los ciudadanos de todo el mundo. Es demasiado pronto para saber cuáles son los impactos a largo plazo de la decisión de la UE de hacer cumplir el “derecho al olvido” con dónde estarán las empresas de tecnología. Sin embargo, es una apuesta segura que la ley evolucionará y no desaparecerá. Existe la preocupación de que darle a usted u organizaciones más control de su identidad en Internet podría llevar a países y empresas a censurar Internet. A los defensores de la libertad de expresión en todo el mundo les preocupa que la falta de precedentes judiciales y las áreas grises de la legislación de la UE puedan llevar a la presión para que todas las empresas de tecnología eliminen los resultados en todo el mundo, además de de desvincular las noticias y otra información a petición de un individuo.

Una rápida lección de historia de cómo surgió esta ley. Según una hoja informativa de la Comisión Europea, un ciudadano español presentó una queja ante la Agencia de Protección de Datos de España e indicó que Google Spain y Google Inc. habían violado sus derechos de privacidad al publicar un aviso de subasta de que su casa había sido embargada. El asunto se resolvió años antes, pero dado que “eliminar nunca se elimina realmente” e “Internet nunca olvida”, los datos personales sobre sus asuntos financieros rondaron su reputación en línea.

Solicitó que se exigiera a Google España y Google Inc. que eliminaran las viejas noticias para que no aparezcan en los resultados de los motores de búsqueda. El sistema judicial español revisó el caso y lo remitió ante el Tribunal de Justicia de la Unión Europea.

Según la hoja informativa de la Comisión Europea, el tribunal de la UE dijo en mayo de 2014 que “las personas tienen derecho -bajo ciertas condiciones- a pedir a los motores de búsqueda que eliminen los enlaces con información personal sobre ellos. Esto se aplica cuando la información es inexacta, inadecuada, irrelevante o excesiva para los fines del procesamiento de datos. … Se necesita una evaluación caso por caso teniendo en cuenta el tipo de información en cuestión, su sensibilidad para la vida privada del individuo y el interés del público en tener acceso a esa información. El papel que desempeña la persona que solicita la eliminación en la vida pública también podría ser relevante”.

En los EE. UU., implementar una ley federal puede ser tentador, y a menudo me preguntan en la colina si deberíamos implementar una. El desafío es que la capacidad de cumplir con la ley será compleja y costosa. Esto podría significar que la próxima startup será aplastada bajo el cumplimiento y, por lo tanto, la innovación y las startups morirán antes de que puedan ser lanzadas.

Sin embargo, necesitamos un lugar central de defensa y una forma de declaración de derechos de privacidad del consumidor. Tenemos remedios para abordar problemas, pero es una compleja red de leyes que se aplican a Internet. La tecnología cambia la sociedad más rápido de lo que la ley puede reaccionar, por lo que las leyes estadounidenses relacionadas con Internet siempre se quedarán atrás.

Better Business Bureau nos ayuda con malas experiencias comerciales. Tenemos el U.S. La Comisión Federal de Comercio y la Comisión Federal de Comercio de EE. UU. Comisión Federal de Comunicaciones para ayudarnos. Las personas necesitan un grupo de defensa al que apelar y obtener ayuda para navegar por la difamación en línea, el riesgo de reputación y la oportunidad de limpiar su persona en línea.

Siento que es imposible poner en práctica la ley de la UE tal como está escrita, pero me encantaría una manera de que cualquiera realmente presione ese botón de borrado permanente para borrar todos los registros de la actividad basada en Internet de un usuario. Esto podría aclarar muchas preocupaciones sociales, emocionales, criminales y empresariales que nos afectan a muchos de nosotros hoy en día.

FM: ¿Cuáles son algunas de las mejores maneras para que las organizaciones y las organizaciones protejan sus dispositivos IoT?

Payton: El IoT y el IoE están sobre nosotros. Las empresas y la industria de la seguridad estaban luchando para vencer a los cibercriminales antes de que se introdujeran estas tecnologías, y esto solo agrega más nuevos puntos de presencia de los que preocuparse. Nos encanta la comodidad, pero los datos que crea la nueva tecnología y la complejidad que añade al lugar de trabajo están creando un efecto dominó de los problemas de seguridad y privacidad.

Esta nueva tecnología no sigue las reglas de la vieja escuela. Ahora es el momento de romper todas las reglas de seguridad y probar un enfoque diferente. Los mayores riesgos no son tan obvios. Se esconden en los lugares menos obvios. ¡Como en las bombillas “inteligentes” instaladas para la eficiencia energética o los sensores instalados debajo de las sillas en el lugar de trabajo!

Mientras que los dispositivos de IoT habladores hablan entre sí mientras crean tesoros de datos cada milisegundo para ahorrar dinero, mejorar la seguridad, el servicio y el bienestar, todos esos son datos nuevos que necesitan protección. Y esos pequeños sensores parlatos parecen lo suficientemente inocentes. ¿Qué daño podría hacer un asiento o sensor de luz? Pero, si no tienes cuidado en el diseño, el IoT podría ser la nueva puerta abierta que derrama las llaves de tu alijo secreto de lo que crees que son activos digitales seguros.

FM: Después de la escuela de posgrado, ¿qué te atrajo del campo de la ciberseguridad?

Payton: Tuve la suerte de comenzar mi carrera en Barnett Bank, ahora parte de Bank of America, a la vanguardia de la tecnología y la entrega al cliente, lo que nos permitió estar también a la vanguardia de los métodos de estafadores, lavadores de dinero y más. Luego me convertí en vicepresidente senior de Wachovia Bank en Charlotte, Carolina del Norte. Después del 11 de septiembre, las agencias estadounidenses llamaron a la puerta del banco pidiendo ayuda para encontrar financiación terrorista que podría estar escondida entre transacciones legítimas. Ese fue un momento que me cambió la vida. Haber sido criado en una familia militar, casado con un graduado de la Academia Naval y que se le pidiera que ayudara a las fuerzas del orden con algo tan monumental fue humillante. La experiencia de investigación en el trabajo ayudó a formular mi deseo de centrar el resto de mi carrera en proteger a las naciones, los ciudadanos y las empresas, y a combatir el fraude, el ciberterrorismo y el cibercrimen. Me di cuenta de que los cibercriminales utilizarán cualquier medio necesario para lograr sus objetivos. Y aprendí cuánta ayuda necesitan las empresas grandes y pequeñas para defenderse de estos criminales.

FM: En una de sus presentaciones cuenta la historia de cómo su equipo de seguridad de la Casa Blanca usó “Blackberry happy meals” – bolsas de plástico que contienen los dispositivos e instrucciones sobre cómo protegerlos, además de dulces y otras golosinas. ¿Puede explicar cómo este método barato ayudó a mejorar la seguridad y le enseñó sobre innovación y creatividad?

Payton: ¿Qué tiene en común una comida feliz con la Casa Blanca? Resulta mucho. Nos dimos cuenta de que el personal no estaba reportando BlackBerrys perdidos lo suficientemente rápido. Llevamos a cabo un estudio informal y descubrimos que tenían miedo de decirle primero a nuestro departamento, la Oficina del Oficial Jefe de Información, que nos pisoteó. Nos dimos cuenta de que el lenguaje de la política no explicaba cómo podíamos ayudar, y nuestras sesiones informativas no estaban diseñadas para humanos ocupados de la Casa Blanca, sino para el cumplimiento del gobierno. Así que le pregunté al equipo de seguridad qué podíamos hacer para diseñar un nuevo proceso, capacitación y comunicaciones. ¡A mi equipo se le ocurrió una idea brillante! Crearon una comida feliz de Blackberry, una bolsa transparente que contenía muchas cosas divertidas, como bolígrafos y lápices de la Casa Blanca, cordones de la Casa Blanca, M&M presidenciales, además de una tarjeta de billetera con puntos de seguridad breves, memorables y clave y un número al que llamar a cualquier hora del día o de la noche. Al principio dimos los kits a un pequeño grupo piloto. El enfoque fue exitoso. El tiempo promedio para reportar un BlackBerry desaparecido se redujo con el tiempo. ¡Y aquellos fuera del grupo piloto nos llamaron para conseguir sus propias comidas felices!

FM: ¿Qué otras anécdotas cibernéticas puede contar sobre su tiempo en la Casa Blanca?

Payton: ¡Esas historias tienen que ir a la tumba conmigo! Sin embargo, una vez que cambiamos nuestra mentalidad para diseñar nuestra seguridad en la Casa Blanca para el personal, fuimos más eficaces. Sabíamos que teníamos que abordar la complejidad de nuestros sistemas y tecnología. También tuvimos que ganarnos los corazones y las mentes del personal si queríamos proteger su privacidad y seguridad. Nuestros protocolos de seguridad no tenían sentido si los hacíamos demasiado difíciles para que la gente hiciera su trabajo. Por supuesto, todo en la Casa Blanca se consideraba datos críticos y sensibles, pero sabíamos que no podíamos proteger todos los activos de la misma manera. Al igual que los EE. UU. El Servicio Secreto tiene un enfoque claro -para proteger físicamente al presidente y al vicepresidente- seguimos ese mismo principio en la oficina del CIO. La responsabilidad de nuestra oficina era proteger y mantener todos los activos seguros. Sin embargo, con marcos de tiempo y recursos limitados, siempre tuvimos un enfoque de rayo láser en nuestros dos activos más críticos estrechamente protegidos, ¡que no puedo nombrar aquí!

FM: ¿Cómo te convertiste en parte del equipo del programa “Hunted” de la CBS? ¿Qué aprendió de esa experiencia que utiliza en el trabajo de su empresa (o viceversa)?

Payton: Algunos de mis asombrosos hitos en la vida son los momentos de Dios. Sucedió algo que me llevó por un camino que no sabía que existía. “Caza” no fue diferente.

La premisa del programa era que un montón de gente común juega a los fugitivos en fuga. Nuestros investigadores del Centro de Comando trabajaron con las botas en el suelo, los “Cazadores”. Los miembros del equipo tenían antecedentes de los EE. UU. Mariscales, militares estadounidenses, la Casa Blanca, la CIA, el FBI y la Agencia de Seguridad Nacional. A pesar de que era un concurso, nos tomamos en serio la caza de hombres como si estuviéramos rastreando a los traficantes de niños o criminales mortales. Cada fugitivo tendría sus vidas compiladas en un “paquete objetivo” y extraeríamos los perfiles de sus familias, amigos, compañeros de trabajo y sus presencias en línea en busca de pistas. Todo el mundo, incluidas las organizaciones, deja huellas cibernéticas. La forma en que interactúas con Internet determina cuán pública y cuán grande es esa huella.

FM: ¿Cuál es su motivación para continuar en el campo de la ciberseguridad?“Este es mi regalo: defender, proteger y ayudar a las víctimas a buscar justicia”.

Payton: corregir los errores de la era digital con nuestras habilidades y creatividad. Proteger a nuestra nación y a nuestros aliados. Proteger a las empresas y ayudarlas a recuperarse cuando suceden cosas malas. Ayudar a las personas a recuperar sus vidas. Hacer trabajo pro bono para poner fin a la trata y explotación de niños. Soy el guardián de mi hermano. Este es mi regalo: defender, proteger y ayudar a las víctimas a buscar justicia. Si no yo, entonces ¿quién?

Gracias al miembro de la Facultad de ACFE, Walter Manning, CFE, presidente del Instituto de Delitos Tecnológicos, por su aportación. – ed.

Dick Carozza, CFE, es editor en jefe de Fraud Magazine. Póngase en contacto con él endcarozza@ACFE.com.

1 Oficina de Gestión de Personal, Centro de Recursos de Ciberseguridad

2 “The Daily 202: Cómo está cambiando la naturaleza de la ciberguerra“, por James Hohmann, The Washington Post, 15 de abril

3 Índice de Pobreza de Ciberseguridad RSA 2016

Fuente. https://www.fraud-magazine.com/cover-article.aspx?id=4295006315