Risk & Forensic

*Oscar Fabian Valero Loaiza

Perito e Investigador Digital Forense

Esta actividad es practicada con el objetivo de obtener de forma oculta y fraudulenta, información que es catalogada como “reservada” y/o “privada”, utilizando medios tecnológicos. Podemos encontrar varios tipos, pero a nivel general existen dos principales, como lo son las infiltraciones a nivel de sistemas informáticos las cuales consisten en realizar penetraciones y acciones invasivas en los sistemas operativos de nuestros equipos de cómputo, en nuestros equipos de telefonía o celulares, a nuestras cuentas de correo electrónico, en nuestros perfiles de redes sociales, etc., el otro tipo de interceptación a nivel general ocurre cuando se usan e instalan equipos electrónicos (hardware) con el objetivo de capturar audio y/o video, capturar datos o paquetes de datos, etc.

Hace algunos días, el candidato presidencial en Colombia, Federico Gutiérrez, denuncio infiltraciones en su campaña, esta denuncia y las acciones aplicadas para corroborar con lo dicho y según informaciones de prensa, se encontró en la sede de campaña principal del candidato Gutiérrez, un dispositivo electrónico para infiltrar las diferentes reuniones y actividades realizadas en dicha sede, lo que ha generado una seria de preguntas alrededor de lo ocurrido, como lo son: ¿Quién instaló este dispositivo? ¿Para qué? ¿Quién es el receptor de los datos fraudulentamente obtenidos? ¿Está relacionado este hecho con otra campaña presidencial?

La respuesta a estas y otras preguntas que permitirían esclarecer los hechos, las ofrece una de las ramas de la “investigación forense” conocida como la “informática forense”, la cual nos permite indagar, conocer, identificar y aplicar métodos técnicos para esclarecer actividades sospechosas o criminales que se desarrollan con el uso de equipos electrónicos y plataformas tecnológicas, permitiendo que el experto informático forense, desarrolle una “investigación digital forense” que permita dar respuesta a los interrogantes planteados y que los resultados finales se puedan presentar como un elemento material probatorio valido, evidenciando licitud en la obtención de la misma y garantizando la autenticidad y mismidad de las evidencia física y digital que se obtenga.

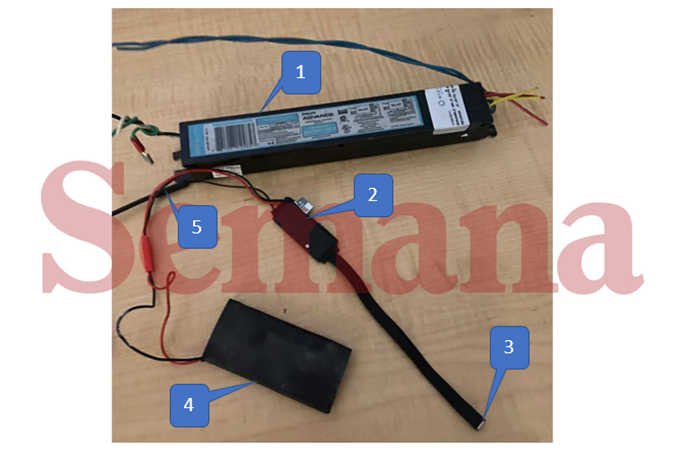

La revista Semana publicó una fotografía del dispositivo electrónico encontrado en la revisión de la sede de campaña, esta fotografía se muestra a continuación:

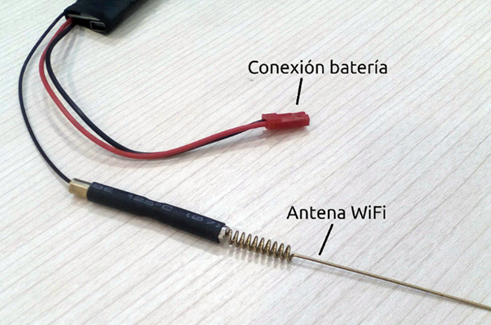

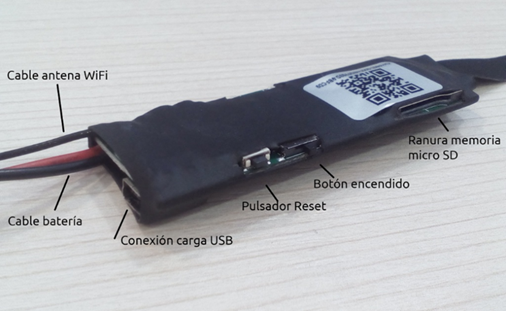

Realizando un análisis básico del contenido de la fotografía, se encuentra un “balasto eléctrico” el cual corresponde a la caja negra y rectangular de la parte superior (1) el cual sirve para alimentar lámparas o luces led de techo, (2) se observa una mini cámara por sus dimensiones, con una tarjeta microSD insertada en ella, (3) el lente y micrófono de la cámara, (4) una batería externa que alimenta el dispositivo y (5) una antena Wifi.

El balasto eléctrico no hace parte del funcionamiento del dispositivo, se infiere que su captura en el conjunto de elementos encontrados corresponde a que la batería externa que alimentaba la mini cámara, estaba conectada a los 110 voltios que alimentan el balasto, los mismos 110 voltios que necesita la batería externa para trabajar normalmente y ofrecer los 5 voltios DC que requiere la mini cámara.

En este tipo de escenarios se debe realizar una captura impecable de los elementos electrónicos encontrados, aplicando “las mejores prácticas forenses” y de “cadena de custodia” física y digital, lo que permite que otras ramas forenses compartan actividades paralelas, como por ejemplo el desconectar el dispositivo espía con mucho cuidado para no borrar las huellas dactilares que pudiera tener todo el conjunto, la mini cámara, la batería, los cables, e incluso la microSD cuando fue instalada en la cámara, etc.

Valorado el escenario encontrado se debe tener certeza de cómo funcionan estos dispositivos, antes de proceder a desconectar, apagar o alterar la instalación, para este caso en particular se trata de una mini cámara por sus dimensiones y llamada comercialmente como “cámara espía”, es una cámara que puede costar entre 40 y 60 dólares, por su simplicidad electrónica (costo de sus componentes) y con una aplicabilidad infinita, este dispositivo se describe a continuación:

Obtenida en la Web

Es una cámara de alta resolución, de tamaño reducido que permite capturar audio y video.

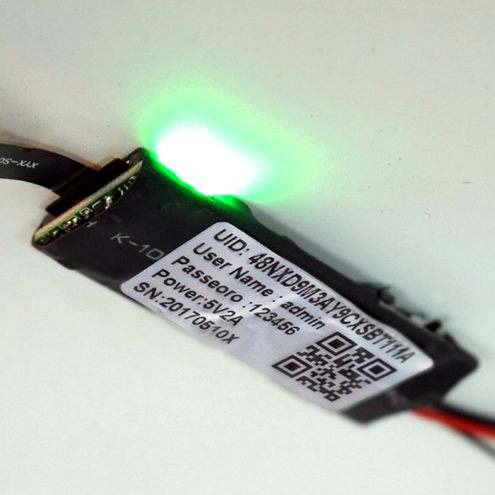

Obtenida en la Web

Se puede conectar vía Wifi, donde la misma cámara ofrece una red inalámbrica con usuario y clave de acceso a la cual nos conectamos desde un celular o dispositivo móvil cercano a la cámara, dependiendo de su rango, condiciones y materiales que la rodean en su punto de instalación el rango oscila entre los 5 o 20 metros a la redonda.

Obtenida en la Web

Obtenida en la Web

Se alimenta con la batería externa, la cual también se comporta como una especie de adaptador electrónico, ofreciendo constantemente 5 voltios DC a la cámara para que permanezca encendida.

Obtenida de la Web

Este tipo de cámaras ofrece la opción de instalar (insertar) una memoria microSD para capturar localmente el audio y el video de acuerdo a la programación asignada, si lo hace con detección de movimiento, 24/7 el cual ocupa mucho espacio y llena la memoria o a petición de la persona que la instalo, donde ingresa a la red wifi que ella misma emite, visualiza en vivo y en directo el audio y el video y le da la opción de grabar, estas cámaras no tienen tarjetas SIM, ya que su tecnología de conexión es vía Wifi.

Como se mencionó anteriormente, es muy importante que el experto que inicia las labores de recolección y aseguramiento, conozca el funcionamiento de estos dispositivos, pues es de lo más importante e indispensable en este caso en particular, registrar el nombre de la red Wifi que emitía la cámara antes de su desconexión, lo que permitiría a futuro si se realizan análisis digitales forenses de celulares y computadores del personal de la sede de campaña, encontrar quien se pudo haber conectado y dar con el posible responsable.

Teniendo en cuenta el funcionamiento del dispositivo y su corto alcance de transmisión para conectarse y ver su contenido de audio y video, se podrían revisar los CCTV de la sede para encontrar quien usaba o manipulaba un celular o tablet cerca de la sala de juntas en momentos anteriores, durante y posteriores a las reuniones y verificar sus conexiones.

Registrados todos los datos que sumen a la investigación, se procede a la individualización de los elementos electrónicos y la adquisición de imágenes forenses del contenido de la memoria microSD con el objetivo de salvaguardar la integridad de los datos alojados en ella, datos que serán procesados con el objetivo de establecer horas y fechas, incluso se podrían recuperar videos borrados que pudieron registrar a la persona que instalo la cámara, teniendo en cuenta que debió hacer pruebas de funcionamiento antes de trasladar e instalar la cámara en el lugar donde fue encontrada, incluso se podrían encontrar registro de los equipos celulares o tablets que se conectaron a la cámara.

Es importante que el funcionamiento sea claro y preciso, ya que esto nos ayudara a dar con el responsable; con la persona que sabía cómo conectarla, en qué lugar, en qué lugar de la sede ubicarse para conectarse a la cámara.

Como se puede ver hasta este punto, son muchas labores que un investigador digital forense puede ejecutar con su preparación y experiencia en este campo, permitiendo y ofreciendo el esclarecimiento de este tipo de actividades y dando respuesta a los interrogantes que surgen cuando ocurren estos hechos.

Este tipo de actividades deben ser denunciadas ante las autoridades competentes y allí investigadas con toda la capacidad de los organismos de policía judicial, además de rechazarse por toda la sociedad sin importar las coyunturas políticas alrededor de estas.

Por último, se recomienda que las reuniones se realicen en sitios seguros, con equipos bloqueadores de señales y protocolos de seguridad robustos, que permitan blindar contra cualquier tipo de espionaje o infiltración electrónica una reunión o cita privada.

*Oscar Fabian Valero Loaiza, es Examinador, Perito e Investigador Digital Forense. Lidera hace más de 10 años, los procesos de Informática Forense de la firma CFS Investigaciones Estratégicas S.A.S., expertos en consultoría en Risk & Forensic en Colombia, Panamá y los Estados Unidos.